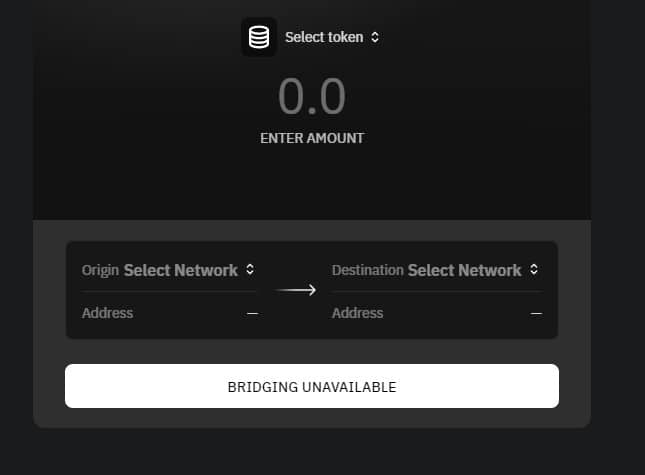

Um ataque exploit à ponte Nomad furtou cerca de US$ 200 milhões em criptoativos.

Ataque exploit

Na noite desta segunda-feira (01) o protocolo de pontes entre cadeias, Nomad, sofreu um ataque exploit.

A equipe de desenvolvedores do Nomad anunciou em sua conta do Twitter que estavam “cientes do incidente envolvendo a ponte de token Nomad”, e que estavam investigando a situação.

Uma das primeiras atividades suspeitas do ataque exploit mostrou uma transação que não foi executada, a qual a taxa de transação foi de cerca de US$ 350 mil.

A princípio, uma transação suspeita removeu 100 wrapped bitcoin (WBTC) no valor de aproximados US$ 2,3 milhões.

Outros tokens também foram explorados, como as stablecoins DAI, USD coin (USDC) e FRAX, além do wrapped ether (WETH), covalent query crypto token (CQT), iagon (IAG), entre outros.

O ataque ocorreu em padrões incomuns, onde centenas de endereços receberam tokens diretamente da ponte.

O hacker usou uma sequência idêntica de saques no valor de US$ 202.440,7.

No total foram mais de 200 transações iguais.

E todas as transações do ataque exploit que interagiram com o contrato tiveram em comum a chamada de função “process ()” na Nomad ERC20 Bridge Contract.

Os desenvolvedores do Nomad pausaram o retransmissor da ponte e estavam tentando censurar todas as transações de ponte usando o observador, o que não adiantou muito, pois o problema não era de infraestrutura, mas sim de contrato inteligente.

Em sua última postagem os desenvolvedores do Nomad disseram que estavam investigando o caso e que trariam mais informações.

E disseram que “estamos cientes de falsificadores se passando pela Nomad e fornecendo endereços fraudulentos para coletar fundos. Ainda não estamos fornecendo instruções para devolver os fundos da ponte. Desconsidere as comunicações de todos os canais que não sejam o canal oficial do Nomad”.

De acordo com um especialista em segurança que usa o pseudônimo Saczsun, o ataque teria acontecido durante uma atualização usual de um contrato inteligente da Nomad.

Acredita-se que houve um erro por parte dos desenvolvedores o qual permitiu que quase todas as transações enviadas ao contrato fossem aprovadas automaticamente.

Assim, o hacker não precisou ter um bom conhecimento da linguagem de programação Solidity ou entender de segurança da informação.

De fato, qualquer usuário poderia pegar uma transação já concluída, alterar o endereço do destinatário para o seu próprio, e enviá-la para o contrato.