A empresa privada de soluções de segurança de Internet, Kasperky, fez uma publicação em seu blog sobre o estudo de caso de uma carteira de hardware de criptoativo (hardwallet ou carteira fria) falsa.

No artigo a empresa relatou um caso de uma ocorrência usando uma carteira da Trezor T, onde uma transação não autorizada foi executada dentro do dispositivo.

‘Os invasores trabalharam furtivamente’, disse a Kasperky, ao relatar a ocorrência onde foi transferida ‘uma grande quantia em dinheiro’ sem que a vítima tivesse feito de fato a transação, e sequer a carteira estava logada no computador.

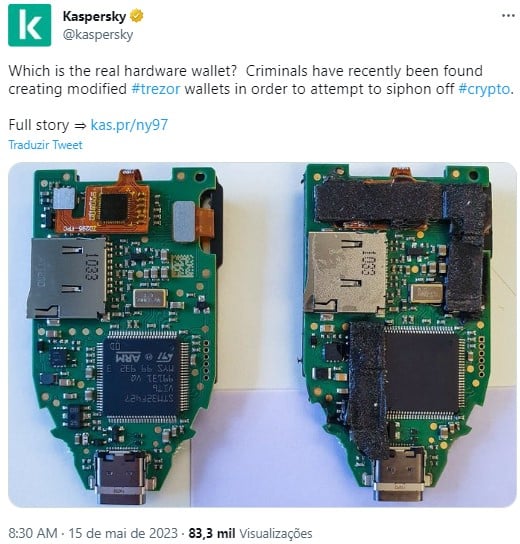

Em postagem no Twitter, a empresa disse que ‘criminosos foram encontrados recentemente criando carteiras modificadas da Trezor’, e postaram imagem de duas carteiras abertas onde perguntaram qual era a original.

Carteira de hardware falsa

De acordo com a Kasperky, as carteiras da Trezor possuem diversos aparatos de segurança não apenas eletrônicos, referentes ao dispositivo em si. Quem já adquiriu uma Trezor T original sabe que esta vem lacrada em embalagem praticamente incorruptível.

No relato de caso apresentado pela Kasperky, a empresa adquiriu uma carteira Trezor T e relatou que ‘a unidade foi comprada de um vendedor confiável por meio de um site de classificados popular, e os adesivos holográficos na caixa e na própria carteira estavam todos presentes e intactos. Ao inicializar no modo de atualização, a carteira exibia a versão de firmware 2.4.3 e a versão de bootloader 2.0.4’.

A Kasperky desmontou o dispositivo e aparentemente o descreveu como sendo ‘exatamente igual a uma genuína e não mostrava sinais de adulteração’. Também relatou que ao manusear a carteira tudo aparentava estar normal.

Mas ao aprofundarem na investigação, descobriram que o fornecedor não havia lançado o bootloader versão 2.0.4. De acordo com a empresa, ‘o histórico de alterações do projeto no GitHub afirma concisamente que esta versão foi “ignorada devido a dispositivos falsos”’, e esta declaração chamou a atenção dos investigadores.

Ao abrirem o dispositivo, notaram que ‘suas duas metades eram mantidas juntas com grandes quantidades de cola e fita adesiva dupla face, em vez da colagem ultrassônica usada nos Trezors fabricados na fábrica’. Também havia um microcontrolador que apresentava vestígios de solda!

E ao invés de um microcontrolador STM32F427 original, ‘a unidade tinha um STM32F429 com mecanismos de proteção de leitura de memória flash do microcontrolador totalmente desativados’.

Chave privada pré-existente permite o acesso à carteira

De acordo com a empresa de segurança, ‘uma carteira criptográfica contém sua chave privada e quem conhece essa chave pode assinar qualquer transação e gastar seu dinheiro’.

Por terem realizado a transação quando a carteira estava offline, a empresa disse que ou os criminosos copiaram a chave privada assim que esta foi gerada, ou a chave já estava programada dentro do aparelho e em posse deles.

Como os criminosos não ativaram a ‘proteção de leitura de memória flash’, a Kaspersky conseguiu identificar que eles já conheciam a chave privada antecipadamente.

Isto porque os criminosos removeram as verificações do bootloader para mecanismos de proteção e assinaturas digitais, e a chave privada foi substituída por uma pré-gerada e salva no firmware hackeado.

No mais, caso o usuário opte por definir uma senha de proteção master-seed adicional, os criminosos implementaram um sistema para reduzir drasticamente as variantes consideradas, o que permite ampla facilidade em descobrir a senha.

No caso da vítima que foi furtada, a Kaspersky descobriu através da investigação que os criminosos tinham o acesso total à carteira e que não tiveram pressa em furtar a vítima.

A Kaspersky apontou que é extremamente difícil reconhecer uma carteira adulterada sem o devido conhecimento, e aconselhou assim, que a melhor precaução a ser tomada é comprar a carteira diretamente do fornecedor oficial e empresas oficialmente associadas ou credenciadas.