Golpistas usaram um serviço de drenagem de carteiras chamado ‘MS Drainer’ para desviar aproximadamente US$ 59 milhões em criptomoedas de vítimas nos últimos nove meses. Eles empregaram anúncios do Google para direcionar vítimas a versões falsas de sites populares de criptomoedas, incluindo Zapper, Lido, Stargate, DefiLlama, Orbiter Finance e Radient.

🚨1/ Alert: A 'Wallet Drainer' has been linked to phishing campaigns on Google search and X ads, draining approximately $58M from over 63K victims in 9 months. pic.twitter.com/ye3ob2uTtz

— Scam Sniffer | Web3 Anti-Scam (@realScamSniffer) December 21, 2023

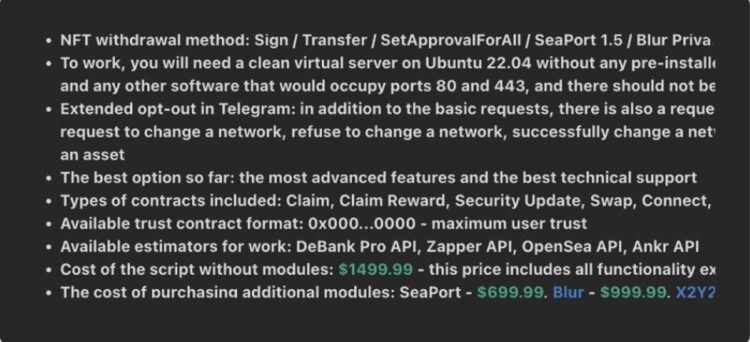

Os drenadores de carteira são protocolos blockchain que permitem aos golpistas transferir criptomoedas de uma vítima para o atacante sem seu consentimento, geralmente explorando o processo de aprovação de tokens.

Os desenvolvedores geralmente cobram uma porcentagem do lucro em troca do uso de seu software de drenagem, e essa taxa é aplicada por meio de contratos inteligentes, tornando-a impossível de evitar.

Bypassing das auditorias do Google AdSense

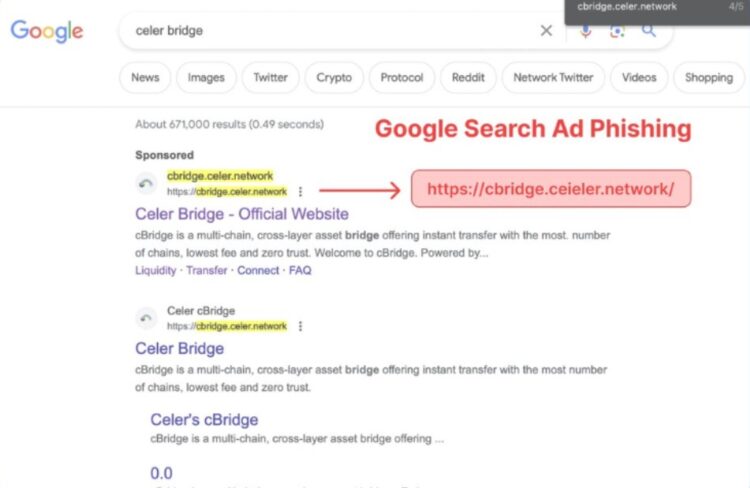

Sob circunstâncias normais, o Google usa sistemas de auditoria para impedir que anúncios de golpes de phishing sejam publicados.

No entanto, a Scam Sniffer descobriu que os golpistas usaram ‘táticas de segmentação regional e troca de páginas para contornar as auditorias de anúncios’, complicando o processo de revisão e permitindo que seus anúncios passassem pelos sistemas de controle de qualidade do Google.

Os golpistas também usaram redirecionamentos da web para enganar os usuários do Google, fazendo-os pensar que os links levavam a sites oficiais. Por exemplo, o site fraudulento cbridge.ceiler.network, que contém um erro de ortografia da palavra ‘Celer’, foi disfarçado como o URL correto: cbridge.celer.network.

Impacto e resposta à fraude

A Scam Sniffer relatou que encontrou 10.072 sites falsos que usavam o MS Drainer. A atividade do drenador atingiu seu pico em novembro e desde então diminuiu para quase zero.

Durante o curso de suas operações, ele drenou US$ 58,98 milhões em criptomoedas de mais de 63.000 vítimas, de acordo com um painel do Dune Analytics configurado para rastreá-lo.

A investigação adicional revelou que o desenvolvedor do MS Drainer empregou uma estratégia de marketing incomum, vendendo o software em fóruns por uma taxa fixa de US$ 1.499,99. Se um golpista quisesse mais recursos, o desenvolvedor fornecia ‘módulos’ adicionais por US$ 699,99, US$ 999,99 ou quantias semelhantes.