- Hackers invadiram contas no NPM e inseriram malware em bibliotecas JS.

- Bibliotecas como chalk e strip-ansi já têm mais de 1 bilhão de downloads.

- Malware pode trocar endereços de carteiras, desviando fundos cripto.

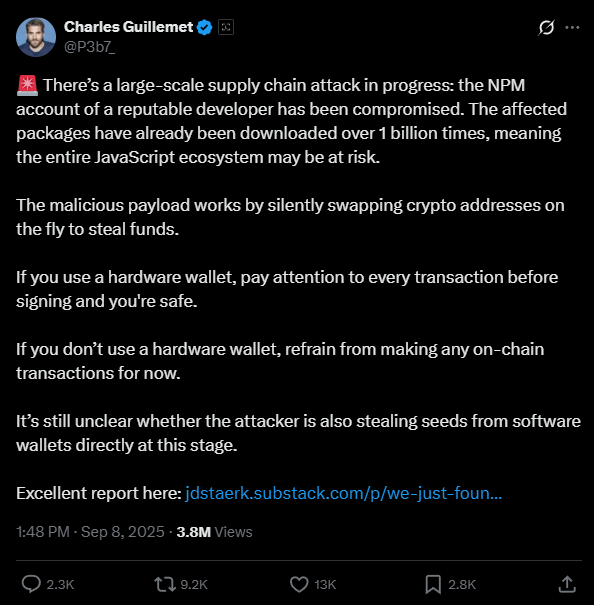

O ecossistema JavaScript sofreu um dos maiores ataques de cadeia de suprimentos da história. Hackers invadiram contas no NPM e inseriram malware em bibliotecas usadas por milhões de aplicativos.

Além disso, a ameaça atinge usuários de criptomoedas, porque os invasores podem alterar endereços de carteiras e desviar transações, mesmo em sites confiáveis.

Como o ataque foi realizado e quais pacotes foram afetados

Os hackers comprometeram bibliotecas essenciais, como chalk, strip-ansi e color-convert, que aparecem indiretamente em muitas aplicações. Charles Guillemet, CTO da Ledger, alertou:

“Os pacotes afetados já foram baixados mais de 1 bilhão de vezes, colocando todo o ecossistema JavaScript em risco.”

O NPM funciona como uma loja de aplicativos para desenvolvedores, onde eles compartilham pacotes de código e os integram em seus projetos. Para piorar, os hackers enviaram e-mails de phishing, se passaram pelo suporte oficial e capturaram credenciais de alguns mantenedores. Em seguida, publicaram atualizações maliciosas que alteram transações de criptomoedas.

Perigo para usuários de criptomoedas

O malware, conhecido como crypto-clipper, não rouba automaticamente os fundos. No entanto, ele substitui endereços de carteiras durante operações, como swaps e transferências. Segundo Oxngmi, fundador da DefiLlama:

“Usuários precisam aprovar a transação para que o desvio ocorra. Porém, não há como identificar facilmente sites afetados.”

Portanto, especialistas recomendam evitar transações de criptomoedas até que as bibliotecas sejam atualizadas, principalmente para quem utiliza carteiras de software. Usuários de hardware wallets permanecem protegidos, pois conferem manualmente cada transação.

Consequências e medidas de prevenção

O ataque pode afetar globalmente o ecossistema, considerando a popularidade das bibliotecas comprometidas. Projetos que atualizaram dependências após a publicação maliciosa permanecem vulneráveis, enquanto aqueles que mantiveram versões antigas continuam seguros.

Especialistas reforçam que os usuários devem:

- Conferir cuidadosamente os pacotes e versões utilizadas;

- Evitar clicar em links suspeitos ou abrir e-mails não verificados;

- Usar carteiras físicas para realizar transações de criptomoedas.

Além disso, o incidente evidencia os riscos do software open-source e da dependência de cadeias de suprimentos digitais. Assim, até pequenas bibliotecas podem afetar bilhões de usuários.